「原因不明」から脱却!OSI参照モデルに学ぶ、ネットワークトラブルの【体系的切り分け術】

「一部の部署だけネットワークに繋がらない…」

「外部サイトにはアクセスできないのに、社内システムは問題なく使える…」

日々の業務でこのようなトラブルに直面しながらも、原因がどこにあるのか、どの順番で確認すべきか分からないという悩みを抱えている方は多いのではないでしょうか。

例えば、ブラウザでエラーが表示される事象であっても、原因はネットワークの設定ミスやケーブルの断線など、実際にはより初歩的な通信の段階でつまずいていることがよくあります。

障害発生時に原因調査を行う際、通信の仕組み上のどこで問題が起きているのかを正しく理解していないと、対応が場当たり的になり原因がなかなか突き止められず、復旧までに時間がかかってしまう状況に陥りがちです。

このようなネットワークトラブルにおいては、「OSI参照モデル」の概念に従って原因調査を行うことで、速やかに障害が発生している原因を特定できるようになります。

本記事を読むことで、OSI参照モデルの各層の役割や依存関係が理解でき、概念の理解だけではなく日常のトラブルシューティングで活用できる実用的な手法を学ぶことができます。

社内ネットワークのトラブルシューティングを行う機会の多いIT担当者の方は必見の内容ですので、ぜひご一読ください!

目次

OSI参照モデルとは

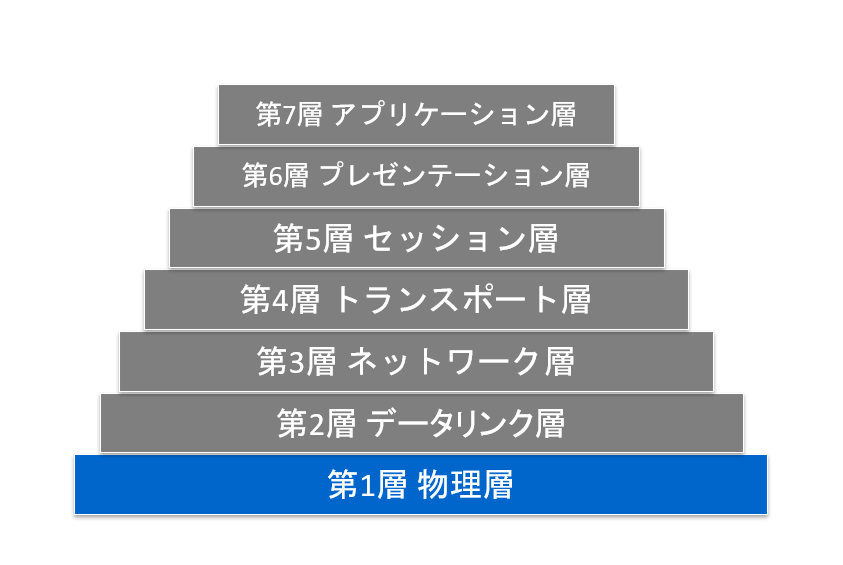

OSI(Open Systems Interconnection)参照モデルは、通信機能を7つの階層(レイヤ)に分けて整理するための概念的な枠組みです。

あくまでもネットワーク上でデータがどのような手順を経て送受信されるのかを体系的に理解するための「概念モデル(参照モデル)」であり、実際の通信仕様を定義するものではない点に留意が必要です。

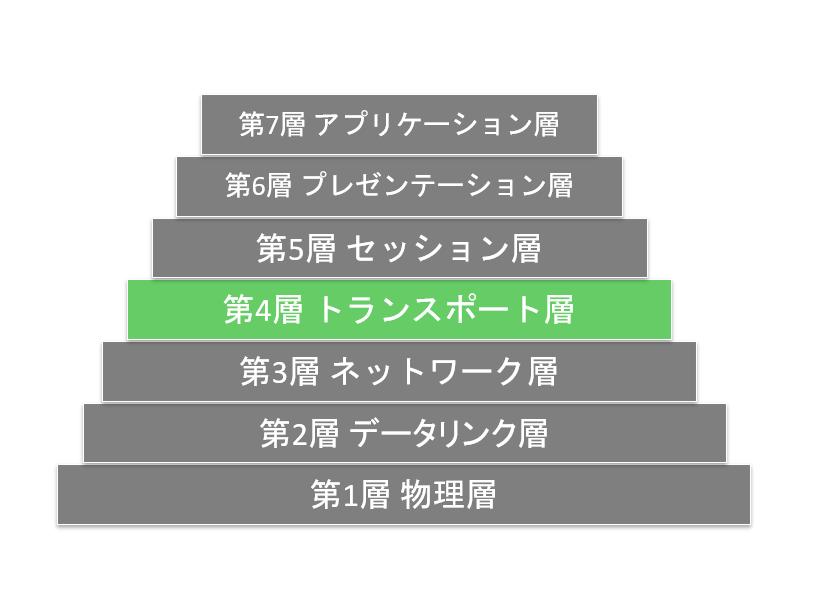

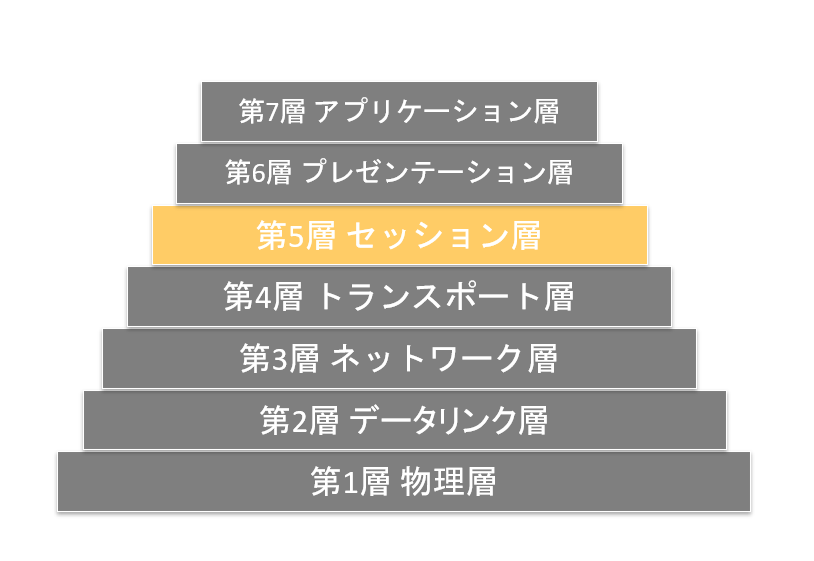

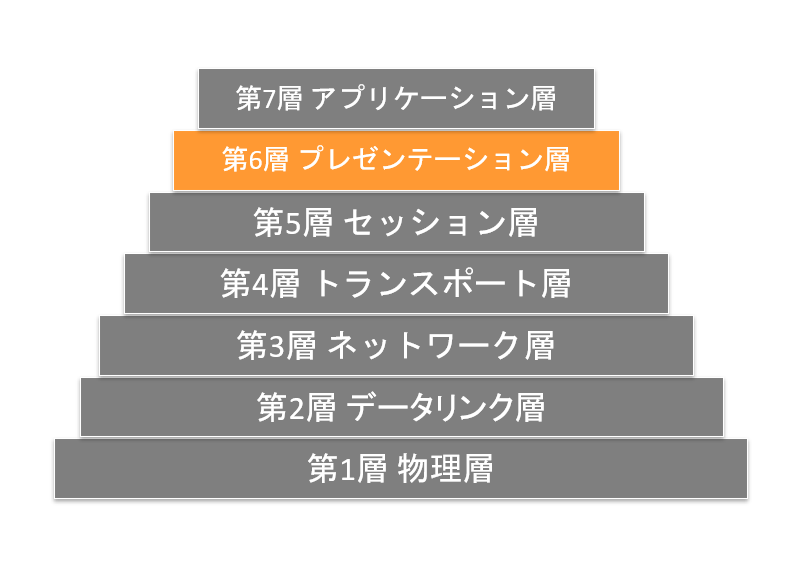

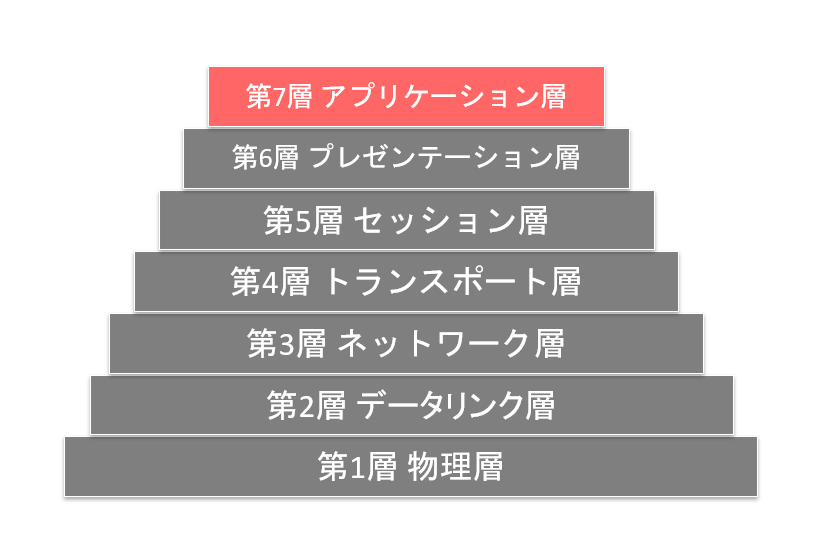

以下は、OSI参照モデルの概念図です。

★OSI参照モデル各層ごとの概念図

この7つの階層は、下位層ほど物理的・伝送寄りの機能を担い、上位層に進むにつれて論理的・アプリケーション寄りの処理を行う構造になっています。

例えば、最下位層である物理層はLANケーブルや光ファイバーケーブルなどが該当し、最上位層であるアプリケーション層は利用者が直接操作するアプリやサービスの通信処理が該当します。

また、各階層は下位層の健全性に上位層が依存するという性質を持っています。

つまり、ケーブル断線など物理層(下位層)で障害が発生すれば、その影響はアプリケーション層(上位層)にまで及びます。

逆に、下位層が正常に機能していなければ、上位層の問題をどれだけ調査しても根本原因にはたどり着けません。

OSI参照モデルは単なる理論ではなく通信を各層ごとに分解して整理するための共通言語として用いることができ、ネットワーク障害時に「どの階層で問題が発生しているのか」を迅速に切り分けるうえでの指針として活用できます。

OSI参照モデルの7階層

ネットワーク通信は、下位層での物理的なデータ伝送から、上位層でのアプリケーションによる処理まで、段階的な仕組みで成り立っています。

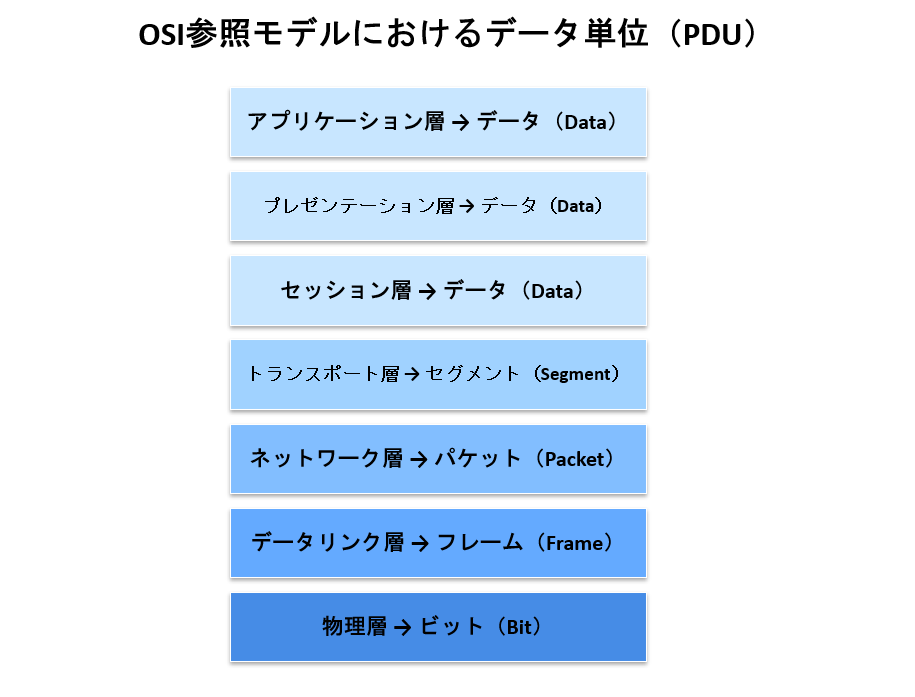

それぞれの層では扱うデータの単位が異なり、これをPDU(Protocol Data Unit)と呼びます。

アプリケーション層では「データ」、ネットワーク層では「パケット」、データリンク層では「フレーム」、物理層では「ビット」と呼ばれるように、下の層に進むほど通信はより物理的な処理になります。

以下の図は、各層で扱うデータの呼び方を示したものです。

ここからは、OSI参照モデルの7つの階層について、下位層から順にその役割と代表的なプロトコル、実務で発生しやすい症状を整理して解説します。

各階層の特徴を理解することで、通信の全体像をつかみやすくなり、トラブル発生時にどの層で問題が起きているのかを判断しやすくなります。

1.物理層

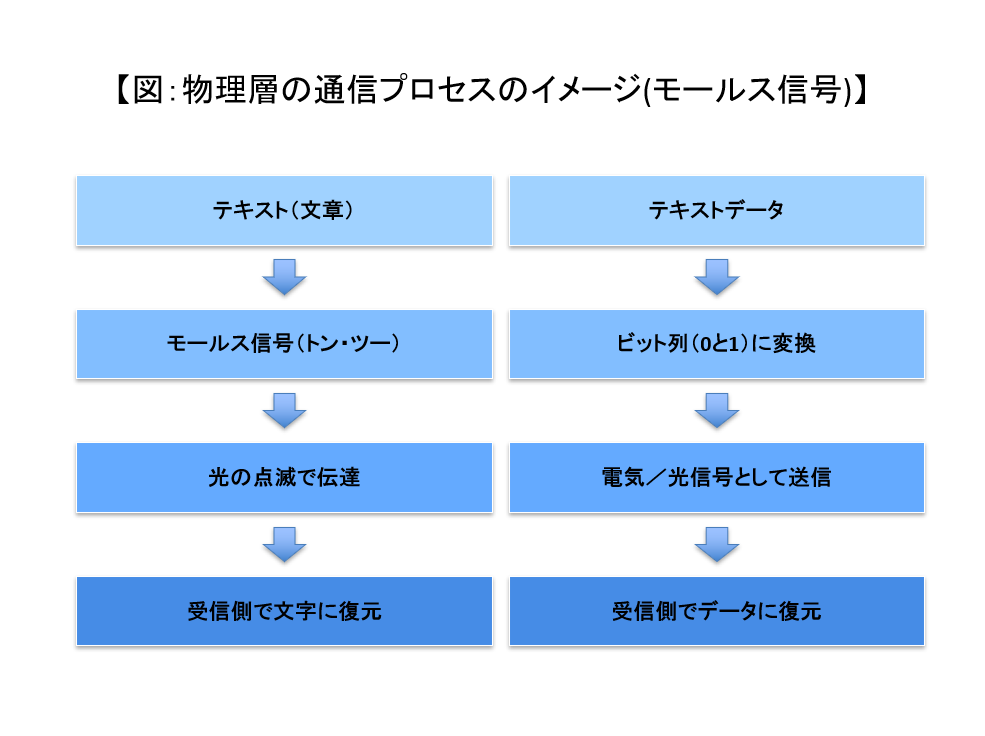

物理層は、OSI参照モデルにおける最下層に位置し、データをビット列として伝送媒体上で物理的に送受信する役割を担います。

イメージとしては、「手紙の内容をモールス信号に変換し、その点滅パターンをライトで相手に送る」ようなものです。(モールス信号とは、短い点と長い点(トン・ツー)を組み合わせて文字を表現し、それを光や音で伝える方法です。)

これを通信に置き換えると、文章(データ)を0と1のビット列に変換し、それを電気信号や光信号に置き換えて送信し、受信側で再び元のデータとして再現する流れになります。

このように、物理層は「データを伝えるための物理的な手段」を扱う層であり、実際の通信路で信号を送受信する最も下位の層です。

代表的な媒体・機器としては、光ファイバーケーブル、LANケーブル、スイッチやルータの物理ポートなどが挙げられます。

物理層が要因となっている障害のよくある症状としては、電流が来ない、リンクランプが点灯しない、断続的に接続が切れるといった状況が挙げられます。

これらは物理層での接続不良、断線、機器故障、信号劣化(ノイズ、減衰)などに起因します。

物理層の不具合は通信全体に致命的な影響を与えるため、障害発生時には真っ先に確認すべき層です。

例えば、ケーブルの抜け、端子の緩み、モジュール故障などを疑い、物理的な接続状態やポートの故障、有線/無線の信号品質を確認することが、障害切り分けの第一歩となります。

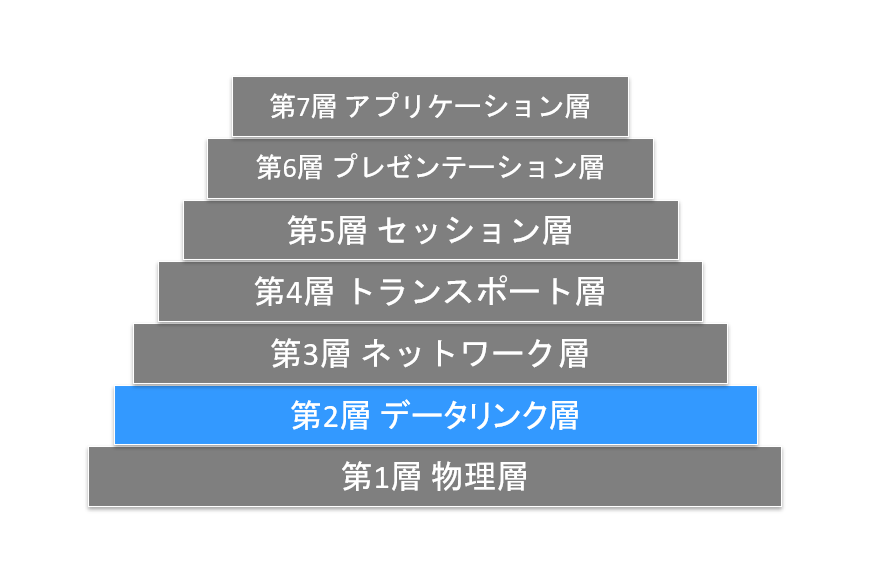

2.データリンク層

データリンク層は、物理層で送受信された電気信号を、隣接する機器同士で正しく認識・転送するための仕組みを担う層です。

通信の範囲は「同一ブロードキャストドメイン」内、つまり同じネットワークセグメント内でのやり取りに限定されます。

この層では、通信相手を識別するためにMAC(Media Access Control)アドレスが使用されます。

MACアドレスは各ネットワーク機器(LANポートやスイッチのインターフェース)に固有に割り当てられた識別番号であり、機器間の直接通信を制御する「住所」のような役割を持ちます。

イメージとしては、マンションの各部屋に割り振られた部屋番号に近いものです。

同じマンション内で荷物を届ける際、住所(町名や番地)を使わなくても部屋番号だけで届け先を特定できるのと同様に、同じネットワーク内ではIPアドレスではなくMACアドレスを使って通信相手を特定し、データを直接届けることができます。

代表的なプロトコルや機器としては、L2スイッチや、ネットワークを分割するVLAN(Virtual LAN)などが挙げられます。

これらの仕組みにより、同一ネットワーク内でフレームを転送し、宛先MACアドレスをもとに通信経路を制御・最適化します。

実務上、この層で発生しやすいトラブルは、特定のネットワークセグメントで通信が行えない障害です。

VLAN設定の誤り、スイッチのMACアドレステーブル(ARPテーブル)の不整合、またはケーブルの誤接続によるループ発生などが典型的な例です。

たとえば「同じ建物内で特定の部署だけネットワークに繋がらない」といったケースでは、この層の設定を確認することで原因を特定できる場合が多くあります。

物理層が「線がつながっているか」を扱う層だとすれば、データリンク層は『その線の先で誰とつながるか』を管理する層です。

ここが正しく構成されてはじめて、上位のネットワーク層でIP通信が成立します。

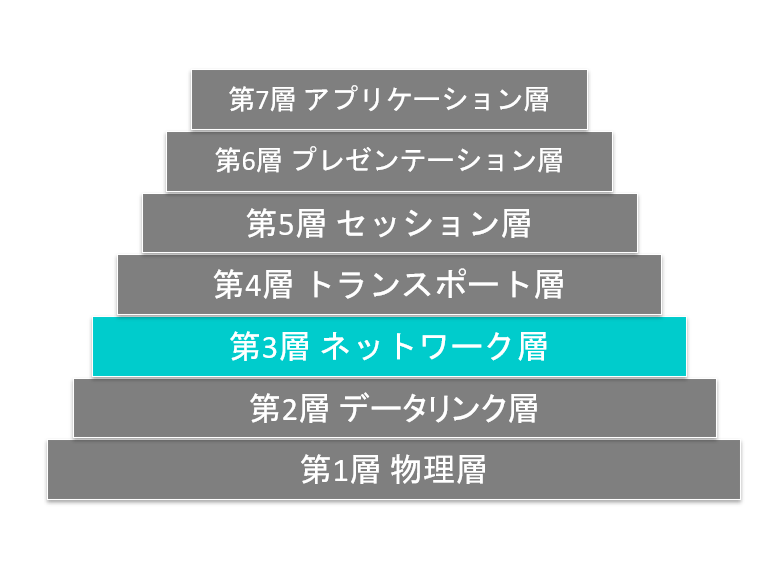

3.ネットワーク層

ネットワーク層は、異なるネットワーク間でデータを転送する役割を担う層です。

データリンク層が「同じネットワーク内での通信」を扱うのに対し、ネットワーク層はネットワークとネットワークをつなぐ層として、通信経路を判断しながら目的地までデータを届けます。

この層で使用される主な識別情報がIPアドレスです。

IPアドレスは、機器が所属するネットワークを示す「住所」のようなものであり、異なるネットワーク間で通信を行う際の目印となります。

前述のデータリンク層が「同じ建物内の部屋番号(MACアドレス)」にあたるとすれば、ネットワーク層は「建物ごとの住所(IPアドレス)」にあたります。

異なる建物に荷物を届けるには、部屋番号ではなく住所が必要になりますが、その役割を果たしているのがこの層です。

ネットワーク層では、ルーティング(経路選択)という仕組みによって、データがどの経路を通れば目的地に最も効率的に届くかを判断します。

代表的なプロトコルにはIP(Internet Protocol)やICMP(通信経路の確認に使用)があり、機器としてはルータやL3スイッチが該当します。

この層で発生しやすいトラブルは、異なるネットワーク間で通信ができない障害です。

たとえば、ルータの設定ミスやルーティングテーブルの誤り、NAT設定の不整合などが典型的な例です。

これらの問題は、経路情報の誤設定や欠落によって通信が途中で止まったり、応答が返ってこなくなったりする場合に発生します。

このような障害を防ぐには、現行の経路設定やアドレス体系を常に正確に把握できるよう最新の設定情報をドキュメント化し、変更履歴を残しておくことが重要です。

設定内容が属人化していると障害発生時に原因の特定が遅れることがあります。

構成変更を行った際には、必ずルーティング情報・NAT設定・機器接続構成図を更新し、「現時点での正確な全体像」が把握できる状態を維持することが、トラブル防止と早期復旧の鍵となります。

データリンク層が「誰とつながるか」を管理する層だとすれば、ネットワーク層は「どの経路を通って目的地まで届けるか」を制御する層です。

4.トランスポート層

トランスポート層は、アプリケーション同士の通信を制御し、データを確実に届けるための仕組みを担う層です。

この層では通信の信頼性を確保する役割を持ち、送信側と受信側の「エンド間通信(端点同士の通信)」を管理します。

代表的なプロトコルとして、TCP(Transmission Control Protocol)とUDP(User Datagram Protocol)があります。

TCPとUDPの違いをイメージするには、「郵便の送り方」にたとえると分かりやすいです。

TCPは、宛先に確実に届くよう送付状や受領確認を行う書留郵便のような仕組みです。

送信者は相手が受け取ったことを確認してから次のデータを送るため、信頼性が高く、Web通信やメール送信など「確実に届くこと」が重要な通信に使われます。

一方、UDPは普通郵便のような仕組みです。

送信したデータが届いたかどうかを確認せず、再送も行いません。

その分、手続きが少なく処理が速いため、映像配信や音声通話など「多少の欠損よりもリアルタイム性が重視される通信」で多く利用されます。

この層で発生しやすいトラブルには、特定のアプリケーションだけ通信できない、ポート番号を指定した通信が失敗する、一定時間後に通信が切断されるなどがあります。

これらは、ポート番号の競合や、FWなどのセキュリティ製品で特定のポートを通信不可としている設定などが原因で発生するケースが多いです。

こうした問題を防ぐためには、通信ポートやプロトコル設定の整合性を定期的に確認し、システム構成図と突き合わせて最新状態に保つことが重要です。

特に、アプリケーションの追加や更新に伴って通信要件が変わる場合は、関連するネットワーク機器の設定を必ず見直す必要があります。

トランスポート層は、「どのアプリケーション同士が、どのようにデータをやり取りするか」を制御する層です。

通信の品質や安定性を左右する中核的な層であり、アプリケーションの動作確認や障害切り分けにおいても重要な観点となります。

5.セッション層

セッション層は、通信の開始・維持・終了といった「つながりの状態」を管理する層です。

トランスポート層がデータの送受信そのものを制御するのに対し、セッション層は「いつ通信を始め、どのように続け、どの時点で終えるか」といった通信の流れ全体を管理する役割を担います。

イメージとしては、電話の通話に近いです。

電話をかけて相手が応答すると「セッションが確立」し、会話を続けている間は「セッションが維持」されます。

通話が途切れたり、一方的に切断された場合は「セッションの切断」にあたります。

同様に、ネットワーク通信でもこの層が通信が一定時間で切断されないよう制御したり、途切れた場合に再開処理を行ったりします。

この層で発生しやすいトラブルは、一定時間後に通信が切断される、ログイン状態が途中で切れる、セッションの再開に失敗するといった症状です。

これらは、セッションの維持時間設定(タイムアウト)の不適切な値や、通信経路上の中継機器によるセッション切断などが原因となる場合があります。

こうした問題を防ぐには、システム間のタイムアウト設定やセッション再開処理の有無を定期的に確認し、利用環境に合った値に調整しておくことが重要です。

セッション層は、通信の「始まりと終わり」を制御する層であり、安定した接続を保つための調整役です。

ユーザーの操作感やアプリケーションの継続性に直接影響するため、システム運用においても欠かせない層といえます。

6.プレゼンテーション層

プレゼンテーション層は、データの表現形式を統一し、相手が正しく理解できる形に変換する役割を担う層です。

ネットワーク通信では、送信側と受信側が異なるOSやアプリケーション、言語環境を使用している場合も多く、そのままではデータの内容を正しく読み取れないことがあります。

イメージとしては、日本語しか話せない人と英語しか話せない人の間に入る通訳者のような存在です。

お互いの言葉を理解できないまま会話をしても意思疎通はできませんが、通訳者が両方の言語を理解して翻訳することで、初めて正確なやり取りが成立します。

プレゼンテーション層も同様に、送信側が作成したデータ形式(文字コードやデータ構造など)を受信側が理解できる形に変換する役割を果たします。

この層では、文字コード変換(UTF-8、Shift_JISなど)、データ圧縮、暗号化・復号といった処理が行われます。

たとえば暗号通信(TLS/SSL)では、送信側がメッセージを「鍵付きの封筒」に入れて送り、受信側が対応する鍵で開封して中身を確認します。

このように、プレゼンテーション層はデータの意味を正しく伝えるための翻訳・表現の調整役として機能しています。

この層で発生しやすいトラブルとしては、TLS/SSLハンドシェイクの失敗、証明書の期限切れ、文字化け、圧縮データの展開エラーなどが挙げられます。

これらは、暗号化方式の不一致やデータ形式の解釈違いによって発生することが多いです。

こうしたトラブルを防ぐためには、まず通信に使用する暗号化方式の設定を正しく管理することが重要です。

また、使用する文字コードの統一やデータ形式の整合性を保つことも、システム間連携での不具合防止につながります。

証明書の有効期限については、問題が発生した際に確認し、期限切れや不一致がないかを点検することが望ましい対応です。

プレゼンテーション層は、データを「送る」だけでなく「正しく伝える」ための層です。

異なるシステム間での通信や、セキュリティを伴う情報交換において欠かせない役割を果たしています。

7.アプリケーション層

アプリケーション層は、利用者が実際に操作するアプリケーションやサービスの通信処理を担う層です。

これまでの層が「通信を成立させるための土台」だったのに対し、この層はユーザーに最も近い層であり、実際の業務システムやWebアプリがここに位置します。

イメージとしては、「電話での会話の内容」にあたります。

下位の層(物理層〜プレゼンテーション層)が「電話線の接続」「音声の伝達」「言語の理解」といった部分を担当しているのに対し、アプリケーション層はその上で「何を話すか(業務内容)」を扱う層です。

つまり、通信の仕組みではなく、アプリケーションとしてどのような情報をやり取りするかを決める役割を担っています。

代表的なプロトコルには、Web通信を行うHTTP/HTTPS、名前解決を行うDNS(Domain Name System)、クラウドサービス間の通信を仲介するAPI Gatewayなどがあります。

これらはそれぞれ異なる目的を持ち、ユーザーがアプリやWebページを利用できるようにしています。

実務上、この層で発生しやすいトラブルとしては、DNSの名前解決失敗や認証・認可エラーなどがあります。

たとえば、Webページが開かない場合でも、原因がアプリケーション層の設定(DNSやAPIキーの不整合、証明書エラーなど)にあるケースは少なくありません。

また、通信経路や暗号化方式に問題がなくても、アプリケーション内部の設定ミスによってサービスが利用できなくなることもあります。

こうしたトラブルを防ぐには、アプリケーション固有の設定(DNSレコード、API接続設定、認証情報など)を定期的に見直すとともに、問題発生時には下位層の通信状態(ネットワークやトランスポート層)も再確認することが重要です。

アプリケーション層は最上位である一方、すべての通信層の健全性の上に成り立つ層でもあるため、原因が下に隠れている可能性を常に意識することが、正確な切り分けにつながります。

OSIレイヤ順で原因を特定する方法

ここまでの内容は、OSI参照モデルの各層がそれぞれどのような役割を担い、どのように連携して通信を成り立たせているかを解説してきました。

次は、OSI参照モデルの概念を実際のトラブルシューティングにどのように活かすかをお話ししていきます。

ネットワーク障害が発生した際に、どの部分で問題が生じているのかを即座に特定するのは容易ではありません。

ですが、OSI参照モデルの考え方をもとに、通信を層ごとに順序立てて確認することで、原因箇所を効率的かつ体系的に切り分けることが可能になります。

本章では、障害対応の初動で有効となる「下位層から順に確認する診断手法」について解説します。

まず、全体に共通する基本原則を整理したうえで、物理層からアプリケーション層までの層別ノウハウを順に紹介します。

診断の基本原則

例えば「外部サイトだけ開かない」「特定の部署だけ印刷できない」といった場面でも、やみくもに設定を変えるのではなく、自分の手の届く範囲から順に確認していくことが重要です。

特に、OSI参照モデルの考え方に基づいて下位層から上位層へ順に検証することで、最短経路で原因を特定できます。

診断の際は、次の4つの原則を意識して進めましょう。

・下位層から順に検証する。

発生している事象がアプリやサービスの不具合に見えても、まずはケーブルやポートといった下位層の確認を優先します。初歩的な要因が根本原因であることも珍しくありません。

・必ず事実確認を行い、観測値に基づいて切り分ける。

「おそらく大丈夫」といった印象ではなく、リンクランプの状態、pingの応答、経路の到達可否、ログの記録有無といった客観的な観測値で判断します。

・一度に複数の操作を行わず、要素を一つずつ確実に検討する。

原因仮説に基づき、「変更→結果確認→記録」の手順で進めます。前提が不明なまま広範囲の設定変更や同時再起動を行うと、どの操作が影響したのか特定できず、原因が不明瞭になります。

・対応結果をナレッジとして残し、再現条件と再発防止策を明確化する。

いつ・どこで・何を行い・どうなったかを簡潔に記録し、再発防止と属人化の回避に役立てます。

このように「下位層から順に検証」「事実に基づき判断」「一操作ごとに変更と結果確認を実施」「対応結果のナレッジ化」という4原則を守ることで、再現性の高いトラブルシューティングが可能になります。

次の章からは、この原則に沿って、各層ごとの具体的な確認手順を紹介します。

1.物理層で実施する手順

物理層が要因となり障害時に発生する事象

・リンクランプが点灯しない/点滅しない

・通信速度が極端に遅い

・接続がときどき切れる

・特定の機器だけつながらない

一次チェック

1.〈有線LAN〉ケーブルと差し込み口を確認する

ケーブルがしっかり差さっているかを確認し、別ケーブルや別ポートに挿し替えて改善するかを試します。断線やコネクタの緩みがあれば交換します。

2.〈無線LAN〉の表示内容を確認する

接続先のネットワーク名が正しいか、電波の本数が十分か、機内モードやWi-Fiオフになっていないかを確認します。電波が弱い場合は、アクセスポイントに近づくか、障害物の影響を減らします。

3.ネットワーク機器に異常がないか確認する

ルータ/スイッチ/アクセスポイントの電源状態、前面ランプの表示、過度な発熱や異音がないかを確認します。問題が疑われる場合は、業務に支障のないタイミングで安全に電源の入れ直しを行い、状態が安定するかを確認します。

次へ進む基準

・有線LAN:リンクランプが安定して点灯し、挿し替え後も切断が起きない。

・無線LAN:端末画面で「接続済み」と表示され、一定時間途切れない。

・ネットワーク機器:電源が正常、ランプ表示が通常、入れ直し後も安定して稼働している。

上記をすべて満たしたら、次のデータリンク層の確認へ進みます。

物理層で実施する内容のまとめ

物理層は、通信の最も基礎となる部分を扱います。

はじめにケーブル・差し込み・無線の電波状況・機器の電源と状態を着実に確認し、安定していることを客観的に確かめてから、次の層の切り分けへ進むことが重要です。

この順序を守ることで、原因の取り違えを防ぎ、効率よく原因の特定が可能になります。

2.データリンク層で実施する手順

データリンク層が要因となり障害時に発生する事象

・同じネットワークセグメント内の端末同士だけ通信できない

・特定の部署/フロアだけネットワークに接続できない

・配線変更やスイッチ設定変更の後から不安定になった

一次チェック

1.MACアドレス(同じネットワーク内の“宛先番号”)が正しく扱われているか

同じネットワーク内では、通信の宛先はIPではなくMACアドレスです。端末のMACアドレスを控え、スイッチの該当ポートにそのMACが正しく表示されるか(登録されているか)を確認します。表示されない/別ポートで見える場合は、誤配線や学習ミスが疑われます。

※スイッチの確認が難しい環境や委託運用の場合は、保守事業者に「該当端末のMACがどのポートに見えているか」確認を依頼してください。

2.VLAN設定の確認(Access/Trunk/タグ設定)

対象ポートが正しいVLANに所属しているか、トランクポートで必要なVLANのタグが通っているかを確認します。「特定の部署だけ不通」はVLANの誤りが典型です。

※ネットワークの運用保守を外部事業者に委託している場合は、対象VLANとポートの割り当て、トランクのタグ設定について、委託先へ確認依頼を行ってください。

3.スパニングツリープロトコル(STP)の状態確認

二重配線などでループが起きていないか、必要なポートが誤ってブロックされていないかを確認します。

※機器画面での詳細確認が難しい場合は、委託先にループ検知/ブロック状況の確認を依頼します。

次へ進む基準

・同一ネットワークセグメント内で相互に通信できる(例:同じ部署のPC同士で疎通が取れる)

・端末のMACアドレスが正しいポートに表示されている

・VLANの割り当て/タグ設定が正しいことを確認できた

・ループや不要ブロックがないことを確認できた

データリンク層で実施する内容のまとめ

「名前解決ができない」「Webが開かない」などアプリや名前解決の問題に見える症状でも、実際にはVLANの間違い・誤配線・ループといったデータリンク層の原因で発生することが少なくありません。

とくに部署単位やフロア単位で発生している場合は、本層の確認を最優先してください。

ネットワークの運用保守を外部事業者に委託している場合は、MACの見え方/VLAN割り当て/トランク設定/STP状態を、速やかに事業者へ照会するのが効果的です。

3.ネットワーク層で実施する手順

ネットワーク層が要因となり障害時に発生する事象

・異なるネットワーク間で通信できない

・pingが通らない

一次チェック

1.IPアドレス/サブネットマスク/デフォルトゲートウェイの確認

端末やルータに設定されたIPアドレス体系が正しいか、誤ったネットワークに属していないかを確認します。特に、デフォルトゲートウェイの設定ミスは外部通信不可の主な原因です。

2.ルーティング情報の確認(静的/動的)

宛先ネットワークへの経路がルーティングテーブルに存在するか、重複や欠落がないかを確認します。動的ルーティングを使用している場合は、経路学習の不整合にも注意が必要です。

※ネットワークの運用保守を外部事業者に委託している場合は、対象宛先への有効経路、経路切り替えの有無、動的ルーティングの状態について、保守事業者へ照会してください。

3.NAT(アドレス変換)および接続構成の確認

ネットワーク境界でNATが正しく適用されているか、変換ルールの誤りや欠落がないかを確認します。構成変更後は設定の反映漏れが起きやすいため、最新のドキュメントと必ず突き合わせます。

※ネットワークの運用保守を外部事業者に委託している場合は、現在有効なNATポリシー、変換対象の確認、最近の変更履歴を、保守事業者に確認してください。

次へ進む基準

・宛先ネットワークへの到達を確認でき、経路が正しく設定されている

・必要なNAT設定が有効で、境界装置の設定とドキュメントに差異がない

ネットワーク層で実施する内容のまとめ

ネットワーク層は、ネットワークとネットワークを結ぶ要の層です。

名前解決の失敗やアプリが動かないといった表面的な症状でも、実際にはゲートウェイの誤設定、経路情報の不足/不整合、NAT設定の不備が原因で通信ができないことがあります。

正確な切り分けのために、IP/マスク/デフォルトゲートウェイ→ルーティング→NATの順で確認することに加え、現行の設定と構成図を最新化しておくことが重要です。

ネットワークの運用保守を外部事業者に委託している場合は、上記の確認項目を具体的に保守事業者へ照会し、最新の状態を相互に把握しておく体制づくりを心掛けましょう。

4.トランスポート層で実施する手順

トランスポート層が要因となり障害時に発生する事象

・特定のアプリケーションだけ通信できない

・ポート番号を指定した通信が失敗する

一次チェック

1.ポート番号およびプロトコルの確認(TCP/UDP)

アプリケーションが使用するポート番号が正しいか、通信方向(送信/受信)がファイアウォールやACLで制限されていないかを確認します。

2.セッション確立状態の確認

TCPの3ウェイハンドシェイクが成立しているか、途中でリセットされていないかを確認します。

※ネットワーク設定を事業者に委託している場合は、該当通信のセッション確立/切断のログ、途中機器での制御有無について、保守事業者へ照会してください。

3.アプリケーション設定と通信要件の整合性確認

アプリケーションが利用するポート、プロトコル、暗号化の要否などが、ネットワーク機器側の設定と一致しているかを確認します。アプリの追加・更新後は要件の変化が起きやすいため、構成図と突き合わせて確認します。

次へ進む基準

・対象ポートでの通信articles特集記事が成立している

・期待する宛先に正しくデータが到達していること(テスト送信の成功や想定どおりの応答を確認)

トランスポート層で実施する内容のまとめ

この層が要因となっている場合、データの到達はできているのに、アプリケーションが正しく動作しないという状況が発生することがあります。

トランスポート層の設定(TCP/UDPの使い分け、ポートの開閉)についても、使用ポート/プロトコルの定義を最新のシステム構成図と合わせて管理し、アプリの追加・更新時は要件変更を確実に反映する運用を徹底してください。

ネットワークの運用保守を外部事業者に委託している場合は、セッション確立ログや中間機器での制御状況を保守事業者へ具体的に照会することで、切り分けが速くなります。

5.アプリケーション層(セッション層・プレゼンテーション層を含む)

アプリケーション層(セッション層・プレゼンテーション層を含む)が要因となり障害時に発生する事象

・ログインが途中で切れる

・一定時間経過で接続が切断される

・Webページが開かない

・認証・認可エラーが出る

・文字化けや証明書エラーが発生する

一次チェック

1.セッション管理/タイムアウト設定の確認

一定時間で切断される場合、アプリケーションや中間機器のセッション維持時間が短すぎる可能性があります。設定値を確認し、利用環境に応じて調整します。

2.データ形式・暗号化設定の整合性確認

暗号化方式(TLS/SSL)の設定を確認し、バージョン不一致や証明書の有効期限切れがないか点検します。文字化けがある場合は、文字コード(UTF-8/Shift_JIS など)の不一致を確認します。

3.アプリケーション固有設定の再確認

DNSレコード、API接続設定、認証情報、キー管理などを確認します。利用者側では、キャッシュの削除や再ログインを試行し、改善有無を確認します。

アプリケーション層(セッション層・プレゼンテーション層を含む)で実施する内容のまとめ

アプリケーション層(セッション層・プレゼンテーション層を含む)で見える不具合は、提供側に原因がある場合が多い一方で、利用者側の設定や操作環境(認証情報の誤り、ブラウザキャッシュ、端末設定など)が影響することもあります。

まずは利用者側で可能な確認(再ログイン、設定再同期、キャッシュ削除、証明書確認など)を実施し、それでも解決しない場合は提供元へエスカレーションする流れが適切です。

なお、本層は最上位に位置しますが、実際には下位の通信やネットワークの不具合が原因で同様の症状が表れることがあります。切り分けの際は、下位層の健全性も併せて確認してください。

※セッション層・プレゼンテーション層・アプリケーション層であっても、自社側の設定や運用が原因となるケースはあります。エスカレーション前に、可能な範囲で自社側の確認を整理しておくことが再発防止にも有効です。

本記事のまとめ

ネットワーク障害が発生する要因は単一の機器や設定のみならず、複数の要因が連鎖して発生するケースもあります。

速やかに障害発生時の原因を特定するためには、根拠のない仮説に依存せず、体系的な「切り分けの物差し」で順序立てて確認することが必要不可欠です。

本記事でご説明したようにOSI参照モデルで通信を7つに分解して捉えることで、どこで問題が生じているかを論理的に特定でき、見落としや作業の重複を防げます。

日常運用では、次のポイントを徹底することで、早期発見と再発防止につながります。

・観測値に基づく判断:ログ、ランプ、到達可否、統計情報などの客観データで確認する。

・下位層から順に確認:どのような症状でも、まずは物理・リンクといった基盤の健全性を確かめる。

・変更点の記録と共有:構成と設定を常に最新化し、対応結果をナレッジとして残して属人化を防ぐ。

・責任分界を意識した一次対応:ユーザー側でできる範囲を確実に実施し、未解決なら提供元へログを添えてエスカレーションする。

これらを運用に組み込むことで、障害対応は「経験に頼るもの」から再現性のあるプロセスへと変わります。

OSI参照モデルは抽象的な理論にとどまらず、現場で使えるレベルに落とし込んだ診断のフレームワークとしても有用です。

層ごとの関係性を踏まえて、初動手順や報告書の様式にもこの考え方を織り込むことで、効率的かつ客観的な原因の切り分けが行える体制を構築することができます。

本記事でご説明した内容を日々の業務運用に役立てていただければ幸いです。