ISMSを活用した組織の情報セキュリティ管理と対策の基本的な考え方について詳しく解説!

情報セキュリティは「情報の機密性,完全性及び可用性を維持すること」とされます。

見方を変えれば、情報や情報システムという情報資産の機密性、完全性、可用性についての隙や弱さをもとにして、情報セキュリティへの脅威が存在すると言えます。

では、その脅威から情報資産を守るために組織としては何をすべきでしょうか。

本記事では、組織における情報セキュリティ対策を検討し情報セキュリティの管理体制を確立するために、ISMSの考え方を役立てる方法をお伝えします。

情報セキュリティの基礎について知りたい方は、こちらの記事もご覧ください。

目次

1.情報セキュリティの指針

組織における情報セキュリティを考える際の指針として、本記事ではどのような組織にとっても基本的な考え方の参考となるISMSを取り上げますが、その他にも様々な組織・業界におけるガイドライン類が存在します。

中でも自治体等の公共組織については、国が定めるガイドラインが存在し、各団体における対策の指針となっています。

1-1. ISMSとは

組織における情報セキュリティを管理する考え方として「ISMS」があります。

ISMSはInformation Security Management Systemの頭文字を取った略称で、「情報セキュリティマネジメントシステム」のことです。

「マネジメントシステム」という呼称ですが、具体的な情報システムの種類をさしている訳ではなく、情報セキュリティのための「仕組み」や「プロセス」を意味しています。

また、「ISMS適合性評価制度」という公的な認証制度があり、組織がこの認証を受けると、国際規格に沿って情報セキュリティを確保するための仕組みをもち、その仕組みを維持し継続的に改善していることを顧客や取引先に対して客観的に示すことができますし、組織内部において情報セキュリティの意識を高めることにも役立ちます。

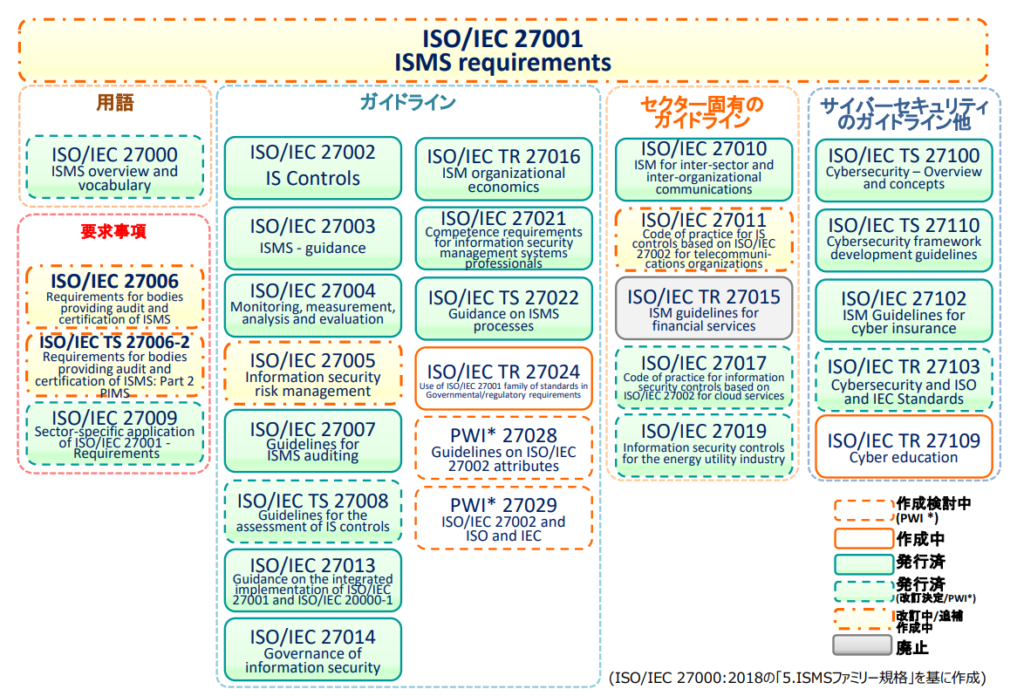

ISMSの考え方は、国際標準規格であるISO/IEC27000ファミリーとして体系化されています。

その中核となるのが「ISO/IEC27001」(情報セキュリティマネジメントシステムを構築・運用するための要求事項の解説)であり、これを日本語に訳したものが「JISQ27001」です。

一般財団法人日本情報経済社会推進協会(JIPDEC)がJISQ27001をベースにした解説書「ISMSガイド」を提供しています。

組織における情報セキュリティ対策を検討する際に役立つ標準規格の一部を以下に紹介します。

- JISQ27000 (情報セキュリティに関する用語の定義)

- JISQ27002(情報セキュリティのための管理策の解説)

- JISQ27014(情報セキュリティガバナンスについてのガイダンス)

- JISQ27017(クラウドサービスのための情報セキュリティ管理策の解説)

- JISQ27701(プライバシー情報マネジメントのための要求事項及び指針の解説)

1-2.公共組織における指針

公共組織においては、これらの標準規格とは別に、以下のような情報セキュリティに関するガイドライン類があります。

これらは標準規格を参照して策定されていますが、重要な機密情報や個人情報等を取扱う組織を対象としているため、標準規格と比べてより具体的で厳格なセキュリティ対策を求めるものになっています。

公共組織では基本的にこれらのガイドライン類に則した情報セキュリティ対策を行っていますが、ISMS認証を取得する等して対外的な信頼性向上を目指す団体も増えています。

2.情報セキュリティ体制の整備

情報資産を守るためには、ISMSを構築し、継続的に運用していくことが組織には求められます。

そのための組織体制整備に関するポイントをJISQ27001の章立てに沿って解説します。

2-1.組織の状況

ISMSを構築するためには、「外部状況・内部状況」と「利害関係者」の観点から、自組織の状況を整理する必要があります。

組織を取り巻く経済動向や政治動向、地勢的環境や文化、自組織の事業内容、組織構造や情報資産の状況等から、情報セキュリティに対する法的・社会的な要求事項と、自組織が考える要求事項を抽出します。

外部、内部の利害関係者については、その特定とともに、各利害関係者の情報セキュリティに対する要求事項を明確にする必要があります。

例えば、利害関係者のひとつである「取引先顧客」からは、顧客情報や技術情報等について厳しいセキュリティ要求を受けることになります。

組織は整理した情報をもとに、要求事項を満たすための「適用範囲」を決めます。

組織の規模や組織間の業務の関連性を考えて、ISMSの適用範囲を組織全体とする場合もありますし、該当する組織機能に限定することもあります。

2-2.リーダーシップ

ISMSの構築・運用にはトップマネジメントのコミットメントが必要不可欠です。

利害関係者に対して「ISMSの構築・運用」を「実施責任者」として宣言し、ISMSが組織の戦略と合致していることも宣言に含める必要があります。

具体的には「情報セキュリティ方針」の形で文書化されることになります。

また、その他にもトップマネジメントには以下のコミットメントが求められます。

- ISMSのための組織体制を整え、責任と権限を割り当て、支援すること

- ISMSを組織のプロセスに組み込み、成果を確実に達成すること

- ISMSに必要な資源を提供すること

- ISMSの重要性を継続的に内外に発信すること

- ISMSを継続的に改善すること

2-3.計画策定

情報セキュリティにおけるリスクと機会を分析し、それをベースにして「情報セキュリティリスクアセスメント」を行い「リスク対応プロセス」の実施計画を立てます。

リスクベースでISMSを構築・運用するという考え方はとても重要なものですので、次章で詳しく解説します。

2-4.支援

ISMSを構築し、継続的に運用するためには、組織としての様々な支援が必要になります。

例としては、以下の支援が想定されます。

- ヒト・モノ・カネ・情報という経営資源の提供

- 人についての、スキルや知識の向上支援策の提供

- 組織内で働く人々のISMSに対する認知度向上策の提供

- 内部・外部へのISMSに関する情報の提供とコミュニケーション機会の提供

2-5.運用

ここで言う運用は、「情報セキュリティリスクアセスメントプロセス」と「情報セキュリティリスク対応プロセス」を経て、決定された具体的なリスク対応策(以下「管理策」と呼びます)を導入することをさします。

また、法令や社会環境、技術等の状況の変化により、情報セキュリティリスクアセスメントの内容、情報セキュリティリスク対応方針や管理策を変更しなければいけなくなった場合には、その変更管理も運用の位置付けになります。

運用において重要なポイントとして「実施担当者にISMSの目的を明確に伝える」ことが挙げられます。

これは、担当者の自律性を養成し、おざなりの対応にならないようにすることを意図しています。

なお、「運用」にはセキュリティインシデント発生の際の報告書の作成や、階層別(管理者層、実務者層)のセキュリティ教育も含んでいます。

「管理策」の具体的な考え方については、「対策の着眼点」の章で説明します。

2-6.パフォーマンス評価

ISMSは一度導入すれば終わるというものではありません。

パフォーマンス評価として情報セキュリティプロセスと管理策について「監視・測定・分析・評価」を行い、ISMSの改善と継続的な運用につなげなければなりません。

また、ISMSに対する取り組みが、組織の決めた要求事項にしたがって実施されているか、JISQ27001の要求事項に適合しているか、有効に実施され、継続的に運用されているかの観点から「情報セキュリティの内部監査」を行うことがあります。

さらに、パフォーマンス評価、内部監査等の結果を元にマネジメントレビューを行い、ISMS変更の必要性を検討する必要があります。

2-7.改善

パフォーマンス評価と内部監査から不適合の報告があった場合は、「修正処置」と「是正処置」が必要になります。

「是正処置」とは「不適合の原因を除去し、再発を防止するための処置」と定義されていますが、重要なポイントは、再発を防止するために根本原因を除去することです。

また、類似の不適合を起こさないようにするための予防処置も改善の範囲に含めて検討しなければなりません。

なお、ISMSのパフォーマンスを向上させるためには、繰り返し行われる「継続的改善」が必要です。

これは、ISMSがPDCAサイクルをもとにして運用されていくことを示しています。

2-8.文書化の重要性

ここまで、ISMSの構築・運用のための7つのポイントを紹介しましたが、全ての項目について、その内容を検討するだけではなく文書化することが重要です。

文書化することにより、問題が発生した際に参照することができます。また、継続的改善を行うためには欠かせない資料となりますし、内外の利害関係者とのコミュニケーションをスムーズに行うことも可能になります。

作成される文書としては、組織の状況を分析した資料、情報資産リスト、情報セキュリティマネジメント方針、ISMS体制図、リスク分析関連の資料、ISMSプロセス定義、管理策実施手順、パフォーマンス報告、内部監査報告、マネジメントレビュー結果等、様々なものが含まれます。

3.リスクベースの管理

JISQ27000において、リスクは「目的に対する不確かさの影響」と定義されています。

そして、「影響」とは「期待されていることから、好ましい方向又は好ましくない方向に乖離すること」とされています。

情報セキュリティにおいては「セキュリティ対策が有効に機能すること」が好ましい方向であり、好ましくない方向に焦点を当てた場合、リスクは「脅威が情報資産の機密性,完全性、可用性におけるぜい弱さに付けこみ、組織に損害を与える可能性に伴って生じるもの」と言えます。

一方、事業会社であれ、公共の組織であれ、事業の発展やサービスの質の向上のために、情報や情報システムという情報資源の利用施策が検討されますが、それに伴って、リスクは増大します。

つまり、組織の成長・維持と情報セキュリティリスクは表裏一体であり、因果関係、相関関係であるとも言えます。

この考え方から「情報セキュリティ対策はリスクをベースにすること」が基本になります。

リスクに対応するためには、ISMSに対する要求事項を明確にするとともに、「リスク基準の策定」を行い、「リスクの特定」「リスクの分析」「リスクの評価」という「リスクアセスメント」のプロセスを経て、リスク対応方法を決定し、実施する必要があります。

3‐1.リスク基準の策定

それぞれのリスクが対応せずに受容され得るものか、また、対応後に依然として残るリスクが受容され得るかを判断するための「リスク受容基準」と、リスクを評価するための影響度、発生の可能性をもとにしたリスクのレベルの考え方を定義した「リスクアセスメント基準」を含みます。

3-2.リスクの特定

組織が持つ全ての情報資産に対し「リスク源(例:情報資産に対する脅威、ぜい弱性)」「リスクの事象」「考えられる対策案」を文書化します。

この文書がリスク対応の基本となりますので、網羅性が重要です。

なお、対策案は、リスク源の予防や防止だけではなく、リスクが顕在化した場合の影響を小さくする対策案も含みます。

3-3.リスクの分析

特定したリスクについて、発生の可能性や発生した場合の影響の面からリスクレベルを決定します。

リスクレベルの決定は「リスクの評価」「管理策の決定」の際に重要なポイントとなりますので、内外の利害関係者や専門家等から意見を聞くことも必要です。

3‐4.リスクの評価

リスク分析の結果をもとに、それぞれのリスクが受容可能か、許容可能かを判断するとともに、対応の優先順位付けを行います。

3-5.リスクへの対応

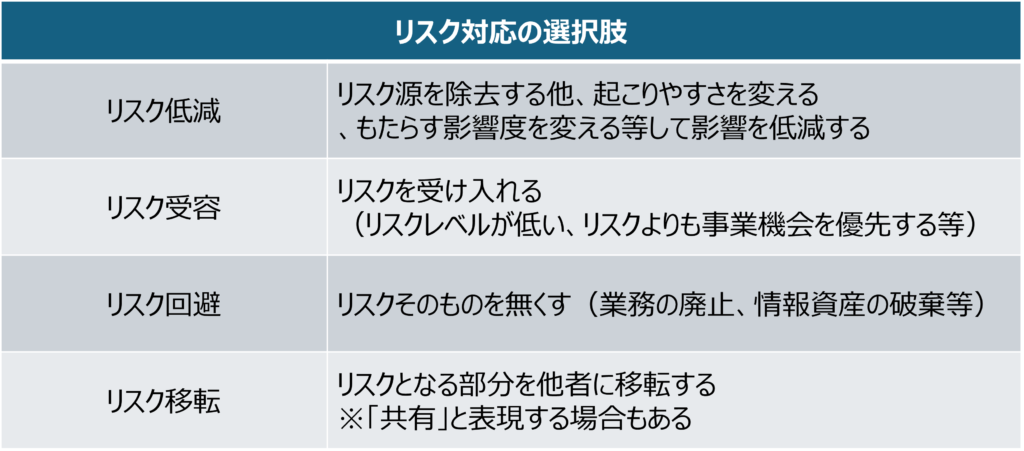

リスクの特定から評価までの一連の流れを「リスクアセスメント」と言います。リスクアセスメントに基づいて意思決定がなされたリスク対応が行われますが、その対応の考え方は以下の通りです。

4.対策の着眼点

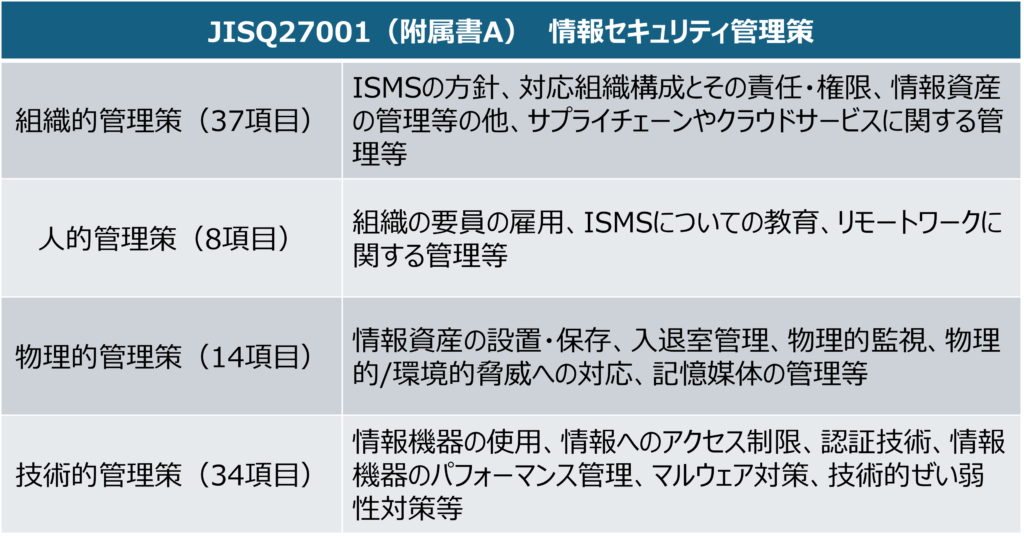

リスクアセスメントを基にした具体的な対策の検討に役立つのは、JISQ27001の管理策リスト、その内容説明を行うJISQ27002です。

各管理策の構成は「標題(管理策の短い名称)」「属性(その管理策に該当する属性値)」「管理策(内容説明)」「目的(管理策のメリット)」「手引(管理策実施の方法)」「その他の情報(参照情報)」で構成されており、自社で検討した管理策の妥当性の検証やヌケ・モレがないかの確認に役立ちます。

このリストは、組織としての管理策を決定した後のチェック用として作成されていますが、管理策を考える際の事前の参考資料としても使えますし、どんな管理策の考え方があるかをあらかじめ知っておくためにも有用なものです。

管理策リストは4つのテーマに分けられ、その中に全93の管理策が掲載されています。

4-1.対策検討の事例

「リモートワーク/テレワークにおける情報セキュリティ」を例として、具体的な対策を検討してみましょう。

まず、そこには「情報機器の盗難・紛失」、「画面の覗き見」「Wi-Fiからの情報漏洩」「オンライン会議システムでの会話の盗聴」など、様々な脅威・リスクが存在します。

これらへの管理策としては、一例として以下のようなものが考えられます。(「」は管理策項目)

組織的対策:情報機器の取扱いルールや作業場所の限定等について「情報セキュリティ方針」の整備

人的対策:社内ルールを周知/浸透させるためのセキュリティ「教育」の実施

物理的対策:「記憶媒体」の使用制限、「クリアデスク・クリアスクリーン」の徹底

技術的対策:利用する「情報へのアクセス制限」や「ネットワークセキュリティ」管理

これらの対策について、管理策リストを使ってチェックすることになります。

属性値として記載される「コントロールの種類(予防、検知、是正)」、「情報セキュリティ特性(機密性、完全性、可用性)」等を活用して対象となる管理策を参照し、上記の対策で漏れが無いかを確認することができます。

5.まとめ

組織を維持し成長させる目的で、また、サービスを向上させる目的で情報資源は活用されます。

しかし、そこには必ず情報の機密性、完全性、可用性に対する脅威が存在します。

そして、情報セキュリティの対策を疎かにすると、当初の事業目的を達成することができないばかりか、事業の継続さえも危ぶまれる事態になることがあります。

昨今話題となっているランサムウェアは件数も被害額も増加し、様々な組織に事業の停滞や金銭的被害をもたらしていますし、内部犯行としての情報流出も後を絶ちません。

セキュリティ対策はソフトをインストールしておけばそれで充分なのではありません。

情報資源の取り扱い方とそこに存在するリスクへの対応を起点として、組織的、人的、物理的、技術的対策が必要なのです。

ここで紹介した情報セキュリティマネジメントシステム(ISMS)の考え方は、組織の情報セキュリティのあり方の指針となるものです。

ISMSを個々の組織の環境や社会の状況に合わせて構築し、運用することはこの時代の組織にとって必須課題だと言えるのではないでしょうか。

GPTechでは、ネットワーク/セキュリティや情報システム部門、公共領域等に対する専門チームを編成しており、様々な組織における情報セキュリティ体制・対策の整備・強化を支援することが可能です。

自組織の情報セキュリティに課題をお持ちの方は、是非お気軽にご相談ください。